要点

・Moneroのメンテナーは、ほとんど効果がなかったと語っています。

・Moneroでは、最近実施されたアップデートによって攻撃に対する耐性が高まっています。

モネロでシビル攻撃が発覚

Redditのスレッドにて、アクティブに管理されている悪意のあるノードのバッチが、Sybil攻撃と呼ばれる方法で、Moneroネットワークを妨害および妨害しようとしていることが分かりました。

この攻撃は10日間継続して実施されており、その後ノードはブラックリストに登録されました。

シビル攻撃は、攻撃者が複数の仮名IDを作成し、それらを使用してネットワーク自体に影響を与えることにより、ネットワークの評判を破壊しようとする方法です。

これらの攻撃は偽IDを利用しており、これらを組み合わせると、ブロックチェーン操作を困難にする可能性があるとのこと。

また、ブロックチェーンから情報を収集するためにも使用できるという。

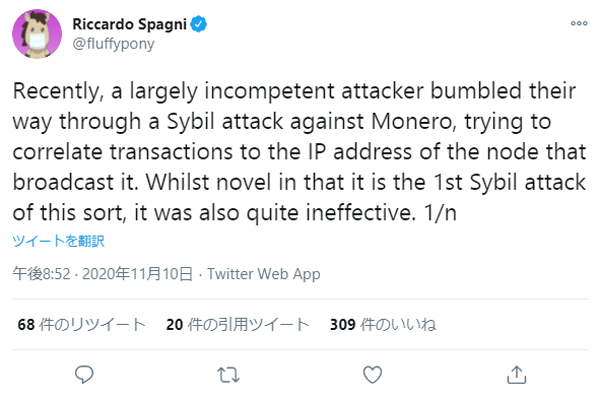

しかし、この攻撃はほとんど成功しておらず、モネロ(Monero/XMR)のメンテナーとして活躍しているリカルド・スパニ(Riccardo Spagni)氏は

(日本語訳:

最近、無能な攻撃者が、モネロに対してシビル攻撃を実行し、トランザクションをブロードキャストするノードのIPアドレスに関連付けようとしていました。この種の最初のシビル攻撃であるという点で斬新ですが、まったく効果はありませんでした。)

とツイートしています。

スパニ氏の述べるシビル攻撃は、Moneroのチェーン上のプライバシーメカニズムのいずれにも影響を与えなかったものの、ほとんどすべての仮想通貨に対して実行される可能性があります。

しかし、Moneroの高レベルプライバシーは、ネットワークを監視しようとする人々がはるかに多くの努力を払う必要があることを意味していると海外メディアも報じています。

モネロのシビル攻撃

Moneroへのシビル攻撃に関与する悪意のあるノードは、少なくとも6つの形式の不正行為を示している事がわかっています。

これらのアクションには

・善良なノードのピアリストへのアクティブな注入。

・悪意のあるノードがフレンドリノードのリストに含まれる可能性を高めるバグを悪用。

・トランザクションを意図的にドロップし、ネットワークにブロードキャストされないようにする

以上の行為が含まれており、結果、トランザクションがスタックしたり、失敗するなどしています。

これらの悪意のあるノードはIPアドレスを記録し、それらを特定のトランザクションに関連付けようとしています。

ただし、Moneroには組み込みのソリューションであるDandelion ++があり、シビル攻撃は他の方法より効果がなかったと報じられています。

シビル攻撃に対するMoneroの主な防御策は、トランザクションのブロードキャストに使用されている匿名のインターネットブラウザであるTorのサポートです。

ただし、セキュリティの第2層として、MoneroはDandelion ++を使用するとのこと。

スパニ氏の別のツイートによると、Moneroが今年の4月に実装したDandelion ++は、トランザクションブロードキャストを拡散する防御メカニズムとのこと。

これは、トランザクションをノードのIPアドレスにリンクすることを目的としたシビル攻撃は、トランザクションブロードキャストの最初の段階でこのデータを傍受する必要があることを意味しているとのことです。

この攻撃は、ネットワークに対するライブシビル攻撃であるという点で斬新ですが、Dandelion ++に対して広く効果を発揮するには十分な大きさではありませんでした。その結果、攻撃者はさらに何千ものノードを起動する必要がありました。Dandelion ++は、これらのノードの上でも引き続き役立ちます。データ分析がはるかに難しくなります。

とツーとしています。

ただし、Dandelion ++はすべてのソリューションを修正する保証はないとのことで、スパニ氏はこのソフトウエアはカジュアルな監視に対して効果的であり、永続的で洗練された攻撃者がシビル攻撃を仕掛けるのを阻止することを意図したものではないと述べています。

確かに、高度な技術を持つ攻撃者がネットワークを支配する可能性があるため、トランザクションブロードキャストを受信するノードにアクセスできる可能性は高くなるものの、Dandelion ++は有用なツールであるとメディアは報じています。

今回の攻撃は、Dandelion ++に多くの問題を引き起こすほど大きな問題でなかったものの、いくつかの教訓をもたらしています。