要点

・犯行グループは、カラチ市唯一の電力会社を襲撃し、770万ドル相当のビットコインでの身代金の支払いを要求しています。

Netwalker (ネットウォーカー)ランサムウエアグループが身代金を要求

ネットウォーカー・ランサムウエア・グループ(Netwalker ransomware group)が、ランサムウェア攻撃で、パキスタン西部の都市であるカラチ市に設置されている唯一の電力会社であるK-Electricに襲撃を実行し、身代金として770万ドル相当のビットコインを要求しています。

ブリーピングコンピューター(BleepingComputer)の報道によると、K-Electricはパキスタン最大の電力会社であり、250万人の顧客にサービスを提供し、従業員数は10,000人以上に上る同国内でも規模の大きな企業です。

襲撃グループの要求とは

サイバーセキュリティを提供するRewterzによると、サイバー攻撃は9月7日の朝に発生し、電力の供給ではなく、K-Electricのオンライン請求サービスを妨害していると報じています。

K-Electricでは、襲撃が実行された昨日以降、顧客は自分のアカウントのオンラインサービスにアクセスできなかったと報じています。

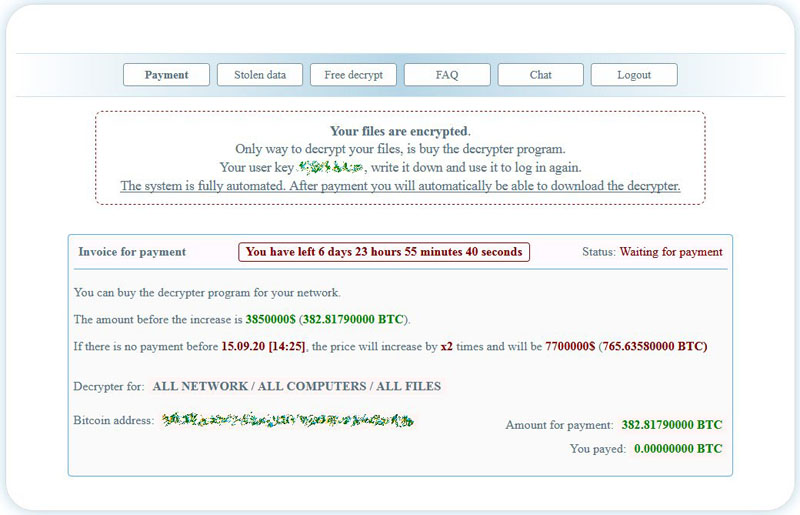

報告書によると、K-ElectricにはTor支払いページが送信されました。

このページでは、ランサムウエアのオペレーターは、企業データの暗号化を解除し、サービスの中断を防ぐために、身代金として380万ドル(約4億円)のビットコインを要求しています。

身代金が7日以内に支払われない場合、金額は770万ドル(8億2,000万円)に増加すると警告も受けていることが分かっています。

なお、身代金を要求するページには

9月15日までにお支払いがない場合、価格は2倍になり、770万ドル(765.6358 BTC)になります。

と記載されています。

支払いページには、Newalkerランサムウエアグループがファイルを暗号化する前に、K-Electricから盗むことができたと報告されているデータに関する情報も含まれています。

盗まれたデータの量は明らかにされてはいませんが、万が一、K-Electric社が身代金を支払わなかった場合、プライベートなドキュメントが公開されてしまう可能性があるとメディアは報じており、場合によっては、攻撃者がダークウエブで顧客情報を販売する可能性も指摘されています。

Netwalker (ネットウォーカー)について

Netwalkerは昨年から活動を続けており、さまざまな被害者に感染し続けています。

トレンドマイクロ社によると、Netwalker (ネットウォーカー)は、ランサムウエアコードをコンパイルしておらずPowerShellで作成され、ランサムウェア本体のバイナリをディスク上に保存することなく、直接メモリー内で実行されます。

反射型DLLインジェクションにより高度なファイルレス活動を実行するNetwalkerは、感染コンピューター内の既存ツールを悪用することによって攻撃を展開し、検出を回避して活動を持続化させるものであると解説しています。

Bleeping Computerは、今年の3月に巧妙なハッカーの採用を開始し、エンタープライズネットワークに焦点を当てた際、その脅威は改善されたと述べています。

また、コンピューターセキュリティ関連のソフトウエア・ハードウエアを製作・販売しているアメリカの企業、マカフィー(McAfee)社の報告によると、戦術の変更により、ランサムウエアギャングは被害者への攻撃を通じて2,795BTC(2,870万ドル=約30億円)以上を稼いでいます。

なお、不正に奪われた資金については、ギャングなどの犯罪組織が持っているコールドウォレットアドレスに保存されているとみられています。

2019年の夏以降Netwalkerは、被害者に対して積極的な感染を続けています。

ハッカーには熟練者を採用し、2020年3月以降は特に被害が急増しています。

なお、Netwalkerは114万ドル(約1億2,000万円)の身代金を支払ったアルゼンチンの移民局のほか、アメリカ政府機関、およびカリフォルニア大学サンフランシスコ校(UCSF)に対する最近の攻撃の後に発生したと伝えられています。